INTERNET

Es una red

internacional abierta y trasnacional, que facilita enormemente el acceso a

información, a archivos, videos y programas de distinta índole, y sobre todo es

un medio de comunicación esencial, generador de ciertas ventajas.

Es una red

internacional abierta y trasnacional, que facilita enormemente el acceso a

información, a archivos, videos y programas de distinta índole, y sobre todo es

un medio de comunicación esencial, generador de ciertas ventajas.

*

La anonimidad del internet ha sido la causante de grandes y

continuos delitos y engaños.

*

Invasiones a la

privacidad y violaciones a los derechos de autor.

Ejemplos: podríamos destacar los que vemos

hoy en día, como la reproducción descontrolada de discos piratas, el

almacenamiento de información comprimida en aparatos tecnológicos compactos

ilícita etc.

Estos riegos surgen por un

problema de coordinación del Internet. En cuestión de leyes, de toma de medidas

no anticipadas, puesto que las tecnologías avanzan rápidamente, mientras que

para estipular una ley o algún método de seguridad se tienen que establecer

acuerdos además de analizar el problema; lo cual requiere tiempo. .

ESTRATEGIAS PARA ENFRENTAR LOS PROBLEMAS:

ü

Filosofía del ciber espacio: un espacio sin sujección a las normas estatales que regulan todos los contenidos.

Filosofía del ciber espacio: un espacio sin sujección a las normas estatales que regulan todos los contenidos.

FORMAS DE COMBATIR LOS PROBLEMAS.

o

Tienen establecidos acuerdos

bilaterales y de libre comercio que promueven una mejor coordinación.

o

Se persigue penalmente a la persona

que baja información, que pertenece a otro autor, y que la emplea en algún

documento.

o

Tiene establecidos tratados

multilaterales e internacionales.

RESUMEN DE

INTERNET.

INTERNET Y CONCEPTOS RELACIONADOS

El internet es posible denominarlo como una red mundial

de computadoras conectadas por diferentes tipos de enlaces. Este servicio es

muy barato actualmente, público, está de moda y es fácil de usar.

RED: conjunto de dos o más equipos

conectados entre sí. Facilita compartir información. Podemos observar que las

cámaras de video, robots y maquinas de refresco, se pueden conectar a la Red.

ÍNTER

NAUTA: Persona que “navega” por Internet.

World Wide Web: Facilita que la persona pueda ver en la pantalla “páginas” con información alojada en los “sitios”. Las herramientas de

HIPERVÍNCULO: Es el que permite unir información

que se encuentra en algún lugar del planeta con otro lugar alejado.

LAN:

Red de área local.

Exploradores Web: realizan una transferencia de archivos e interpretación de las etiquetas y vínculos HTML, y se ve el resultado en el monitor.

Propiedades de la Web : Son interactivas y usan objetos

multimedia.

MULTIMEDIA: Termino utilizado para

describir archivos de texto, sonido, animación y video que son combinados para

presentar la información.

URL: Es la ruta a una página determinada dentro de Internet.

Ejemplo: http://www.microsoft.com/

En EE. UU. La última palabra del URL significa a que

organización pertenece:

v com: Empresas (compañías).

v edu: Instituciones de carácter

Educativo, mayormente Universidades.

v org: Organizaciones no

Gubernamentales.

v gov: Entidades del Gobierno.

v mil: Instalaciones Militares.

Posteriormente los demás países se unieron a Internet, y

para reconocer a que país pertenece el URL se ve la última palabra, que son las

siguientes:

v .es (España)

v .ar (Argentina)

v .jp (Japón)

v .au (Australia)

v .ch (Suiza)

v .ir (Irlanda)

Correo Electrónico: Permite mandar mensajes o

archivos a personas ubicadas en distintos puntos del mundo. Enviar un correo

electrónico es mucho más sencillo, más barato y rápido que mandar una carta o

fax, pues es un servicio disponible todos los días, a menos que se caiga algún

servidor.

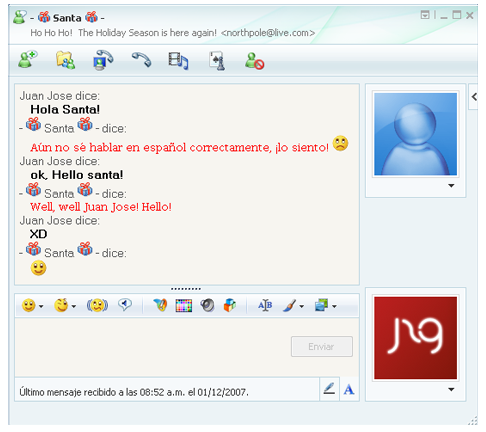

Chat:

Es una plática con distintas personas por medio de Internet. Existen canales de

charla que, son reuniones virtuales, donde se pueden enviar mensajes y los

pueden ver todas las personas que se encuentren conectadas.

Chat:

Es una plática con distintas personas por medio de Internet. Existen canales de

charla que, son reuniones virtuales, donde se pueden enviar mensajes y los

pueden ver todas las personas que se encuentren conectadas.

FTP: Su significado es, “Protocolo

de Transferencia de Archivos”. Es una vía rápida para cargar y descargar

archivos entre dos computadoras conectadas a Internet, y para acceder a

archivos que se encuentran en los sitios.

NEWSGROUPS: “Grupos de discusión o grupos

de noticia”. Es donde puedes mandar mensajes sin destinatario, pues va dirigido

a varias personas de cierto grupo.

Cuando es enviado un correo electrónico a los grupos de

noticia, éste publicado y cualquier persona puede contestar.

SERVICIOS DE TELEFONÍA: Nos permite tener una conversación de

voz entre dos personas que se encuentren conectadas Internet.

VIDEOCONFERENCIA: Es una

conversación de voz e imagen, por medio del Internet.

CUSEEMEE: “comunicación en vivo”,

permite conectar ocho personas (u ocho PC) que se encuentran en distintos

lugares, por medio de éste programa se puede transmitir textos e imágenes, al

mismo tiempo en que se habla.

MENSAJERÍA

INSTANTÁNEA: Es un servicio que permite enviar

mensajes, chatear, ver que personas están en línea, entre otras utilidades.

Los servicios que más se usan son: el

ICQ y AOL Messenger. Los menos usados son: Archie, Gopher, X.500, WAIZ y

Telnet.

MENSAJERÍA

INSTANTÁNEA: Es un servicio que permite enviar

mensajes, chatear, ver que personas están en línea, entre otras utilidades.

Los servicios que más se usan son: el

ICQ y AOL Messenger. Los menos usados son: Archie, Gopher, X.500, WAIZ y

Telnet.

EL

SERVICIO ARCHIE: sirve para buscar ficheros por la Red , y después se bajan por

medio de FTP.

GOPHER: Antecesor de WWW. Usa la

misma técnica de navegación que WWW,

pero tiene muy pocos elementos multimedia (imágenes y sonido).

X.500

y WAIZ:

sirven para buscar datos sobre personas.

TELNET: por medio de este podemos

tomar el control de un ordenador conectado a la Red.

HOTMAIL: es un correo electrónico

basado en la Web.

Estar conectado a Internet nos permite utilizar varios

servicios para intercambiar información que se fue montando sobre esta red

física.

Acceso Global: Al conectarte Internet

puedes acceder a la información, sin un costo extra.

Acercamiento a

los clientes:

Por medio de Internet y el correo electrónico, se tiene el acceso de llegar a

las personas y a la información dentro y fuera de las empresas.

Relaciones

mediante hiperlinks:

Al dar un clic de un botón se pasa de un servidor de información a otro

servidor.

Para acceder a la

Red es suficiente con poseer una computadora de escritorio y

contratar algún tipo de conexión a un proveedor local. Existen diversas vías

por las cuales conectarse es: el teléfono, cable módem, líneas de conexión

digital y conexiones inalámbricas.

VIRUS.

Hacia finales de los años

60, Douglas McIlory, Victor Vysottsky y Robert Morris idearon un juego al que

llamaron Core War (Guerra en lo Central, aludiendo a la memoria

de la computadora), que se convirtió en el pasatiempo de algunos de los

programadores de los laboratorios Bell de AT&T.

El

juego consistía en que dos jugadores escribieran cada uno un programa llamado organismo,

cuyo hábitat fuera la memoria de la computadora. A partir de una señal, cada

programa intentaba forzar al otro a efectuar una instrucción inválida, ganando

el primero que lo consiguiera.

El

juego consistía en que dos jugadores escribieran cada uno un programa llamado organismo,

cuyo hábitat fuera la memoria de la computadora. A partir de una señal, cada

programa intentaba forzar al otro a efectuar una instrucción inválida, ganando

el primero que lo consiguiera.

Al

término del juego, se borraba de la memoria todo rastro de la batalla, ya que

estas actividades eran severamente sancionadas por los jefes por ser un gran

riesgo dejar un organismo suelto que pudiera acabar con las aplicaciones

del día siguiente. De esta manera surgieron los programas destinados a dañar en la escena de

la computación.

Uno

de los primeros registros que se tienen de una infección data del año 1987,

cuando en la Universidad

estadounidense de Delaware notaron que tenían un virus porque comenzaron a ver

"© Brain" como etiqueta de los disquetes.

La

causa de ello era Brain Computer Services, una casa de computación paquistaní

que, desde 1986, vendía copias ilegales de software comercial infectadas para,

según los responsables de la firma, dar una lección a los piratas.

Ellos

habían notado que el sector de booteo de un disquete contenía código

ejecutable, y que dicho código se ejecutaba cada vez que la máquina se

inicializaba desde un disquete.

Lograron

reemplazar ese código por su propio programa, residente, y que este instalara

una réplica de sí mismo en cada disquete que fuera utilizado de ahí en más.

También

en 1986, un programador llamado Ralf Burger se dio cuenta de que un archivo

podía ser creado para copiarse a sí mismo, adosando una copia de él a otros

archivos. Escribió una demostración de este efecto a la que llamó VIRDEM, que

podía infectar cualquier archivo con extensión .COM.

Esto atrajo tanto interés que se le pidió que

escribiera un libro, pero, puesto que él desconocía lo que estaba ocurriendo en

Paquistán, no mencionó a los virus de sector de arranque (boot sector). Para

ese entonces, ya se había empezado a diseminar el virus Vienna.

Actualmente,

los virus son producidos en cantidades extraordinarias por muchísima gente

alrededor del planeta. Algunos de ellos dicen hacerlo por divertimento, otros

quizás para probar sus habilidades. De cualquier manera, hasta se ha llegado a

notar un cierto grado de competitividad entre los autores de estos programas.

Con

relación a la motivación de los autores de virus para llevar a cabo su obra,

existe en Internet un documento escrito por un escritor freelance Markus Salo,

en el cual, entre otros, se exponen los siguientes conceptos:

Algunos

de los programadores de virus, especialmente los mejores, sostienen que su

interés por el tema es puramente científico, que desean averiguar todo lo que

se pueda sobre virus y sus usos.

A

diferencia de las compañías de software, que son organizaciones relativamente

aisladas unas de otras (todas tienen secretos que no querrían que sus

competidores averiguaran) y cuentan entre sus filas con mayoría de estudiantes

graduados, las agrupaciones de programadores de virus están abiertas a

cualquiera que se interese en ellas, ofrecen consejos, camaradería y pocas

limitaciones. Además, son libres de seguir cualquier objetivo que les parezca,

sin temer por la pérdida de respaldo económico.

El

hecho de escribir programas vírales da al programador cierta fuerza coercitiva,

lo pone fuera de las reglas convencionales de comportamiento. Este factor es

uno de los más importantes, pues el sentimiento de pertenencia es algo

necesario para todo ser humano, y es probado que dicho sentimiento pareciera

verse reforzado en situaciones marginales.

Existen

programadores, de los cuales, generalmente, provienen los virus más

destructivos, que alegan que sus programas son creados para hacer notoria la

falta de protección de que sufren la mayoría de los usuarios de computadoras.

La

gran mayoría de estos individuos son del mismo tipo de gente que es reclutada

por los grupos terroristas: hombres, adolescentes, inteligentes.

En

definitiva, sea cual fuere el motivo por el cual se siguen produciendo virus,

se debe destacar que su existencia no ha sido sólo perjuicios: gracias a ellos,

mucha gente a tomado conciencia de qué es lo que tiene y cómo protegerlo.

Es un

pequeño programa escrito intencionalmente para instalarse en la computadora de

un usuario sin el conocimiento o el permiso de este. Decimos que es un programa

parásito porque el programa ataca a los archivos o sector es de

"booteo" y se replica a sí mismo para continuar su esparcimiento.

Algunos

se limitan solamente a replicarse, mientras que otros pueden producir serios

daños que pueden afectar a los sistemas. Se ha llegado a un punto tal, que un

nuevo virus llamado W95/CIH-10xx. o también como CIH.Spacefiller (puede

aparecer el 26 de cada mes, especialmente 26 de Junio y 26 de Abril) ataca al

BIOS de

Algunos

se limitan solamente a replicarse, mientras que otros pueden producir serios

daños que pueden afectar a los sistemas. Se ha llegado a un punto tal, que un

nuevo virus llamado W95/CIH-10xx. o también como CIH.Spacefiller (puede

aparecer el 26 de cada mes, especialmente 26 de Junio y 26 de Abril) ataca al

BIOS de

Existen

ciertas analogías entre los virus biológicos y los informáticos: mientras los primeros

son agentes externos que invaden células para alterar su información genética y

reproducirse, los segundos son programas-rutinas, en un sentido más estricto,

capaces de infectar archivos de computadoras, reproduciéndose una y otra vez

cuando se accede a dichos archivos, dañando la información existente en la

memoria o alguno de los dispositivos de almacenamiento del ordenador.

Tienen

diferentes finalidades: Algunos sólo 'infectan', otros alteran datos, otros los

eliminan, algunos sólo muestran mensajes. Pero el fin último de todos ellos es

el mismo: PROPAGARSE.

Es

importante destacar que el potencial de daño de un virus informático no

depende de su complejidad sino del entorno donde actúa.

La definición más simple y completa que hay

de los virus corresponde al modelo D. A. S., y se fundamenta en tres

características, que se refuerzan y dependen mutuamente. Según ella, un virus

es un programa que cumple las siguientes pautas:

El

hecho de que la definición imponga que los virus son programas no admite ningún

tipo de observación; está extremadamente claro que son programas, realizados

por personas. Además de ser programas tienen el fin ineludible de causar daño

en cualquiera de sus formas.

Asimismo,

se pueden distinguir tres módulos principales de un virus informático:

El módulo

de reproducción se encarga de manejar las rutinas de

"parasitación" de entidades ejecutables (o archivos de datos, en el

caso de los virus macro) a fin de que el virus pueda ejecutarse

subrepticiamente. Pudiendo, de esta manera, tomar control del sistema e

infectar otras entidades permitiendo se traslade de una computadora a otra a

través de algunos de estos archivos.

El módulo

de ataque es optativo. En caso de estar presente es el encargado de manejar

las rutinas de daño adicional del virus. Por ejemplo, el conocido virus Michelangelo,

además de producir los daños que se detallarán más adelante, tiene un módulo de

ataque que se activa cuando el reloj de la computadora indica 6 de Marzo. En

estas condiciones la rutina actúa sobre la información del disco rígido

volviéndola inutilizable.

El módulo

de defensa tiene, obviamente, la misión de proteger al virus y, como el de

ataque, puede estar o no presente en la estructura. Sus rutinas apuntan a

evitar todo aquello que provoque la remoción del virus y retardar, en todo lo

posible, su detección.

Los

virus se clasifican por el modo en que actúan infectando la computadora:

Al

respecto, se trata de virus que no existe y que se utiliza para aterrar a los

novatos especialmente en la

Internet a pesar que los rumores lo muestran como algo muy

serio y a veces la información es tomada por la prensa especializada.

Por

lo general, como ya se expresó, la difusión se hace por cadenas de e-mail con

terribles e inopinadas advertencias. En realidad el único virus es el mensaje.

A continuación se dan una serie de supuestos "virus", por lo que es

aconsejable ignorar los mensajes que aparecen y no ayudar a replicarlos

continuando con la cadena:

Por

último, cabe destacar que los HOAX están diseñados únicamente para asustar a

los novatos (y a los que no lo son tanto). Otros como el mensaje del carcinoma

cerebral de Jessica, Jessica Mydek, Anabelle, Ana, Billy

y otros personajes imaginarios tampoco son reales como tampoco lo es la

dirección ACS@aol.com, ya que fueron creados

para producir congestionamiento en la Internet.

El virus es un pequeño software (cuanto más

pequeño más fácil de esparcir y más difícil de detectar), que permanece inactivo

hasta que un hecho externo hace que el programa sea ejecutado o el sector de

"booteo" sea leído. De esa forma el programa del virus es activado y

se carga en la memoria de la computadora, desde donde puede esperar un evento

que dispare su sistema de destrucción o se replique a sí mismo.

Los

más comunes son los residentes en la memoria que pueden replicarse fácilmente

en los programas del sector de "booteo", menos comunes son los

no-residentes que no permanecen en la memoria después que el programa-huesped

es cerrado.

Los

virus pueden llegar a "camuflarse" y esconderse para evitar la

detección y reparación. Como lo hacen:

Definiremos

daño como acción una indeseada, y los clasificaremos según la cantidad

de tiempo necesaria para reparar dichos daños. Existen seis categorías de daños

hechos por los virus, de acuerdo a la gravedad.

Sirva

como ejemplo la forma de trabajo del virus FORM (el más común): En el

día 18 de cada mes cualquier tecla que presionemos hace sonar el beep.

Deshacerse del virus implica, generalmente, segundos o minutos.

Un

buen ejemplo de este tipo de daño es el JERUSALEM. Este virus borra, los

viernes 13, todos los programas que uno trate de usar después de que el virus

haya infectado la memoria residente. En el peor de los casos, tendremos que

reinstalar los programas perdidos. Esto nos llevará alrededor de 30 minutos.

Cuando

un virus formatea el disco rígido, mezcla los componentes de la FAT (File

Allocation Table, Tabla de Ubicación de Archivos), o sobreescribe el disco

rígido. En este caso, sabremos inmediatamente qué es lo que está sucediendo, y

podremos reinstalar el sistema operativo y utilizar el último backup. Esto

quizás nos lleve una hora.

Algunos

virus, dada su lenta velocidad de infección y su alta capacidad de pasar

desapercibidos, pueden lograr que ni aún restaurando un backup volvamos al

último estado de los datos. Un ejemplo de esto es el virus DARK AVENGER,

que infecta archivos y acumula la cantidad de infecciones que realizó. Cuando

este contador llega a 16, elige un sector del disco al azar y en él escribe la

frase: "Eddie lives … somewhere in time" (Eddie vive … en

algún lugar del tiempo).

Esto

puede haber estado pasando por un largo tiempo sin que lo notemos, pero el día

en que detectemos la presencia del virus y queramos restaurar el último backup

notaremos que también él contiene sectores con la frase, y también los backups

anteriores a ese.

Puede

que lleguemos a encontrar un backup limpio, pero será tan viejo que muy

probablemente hayamos perdido una gran cantidad de archivos que fueron creados

con posterioridad a ese backup.

Los

daños severos son hechos cuando un virus realiza cambios mínimos, graduales y

progresivos. No sabemos cuándo los datos son correctos o han cambiado, pues no

hay pistas obvias como en el caso del DARK AVENGER (es decir, no podemos

buscar la frase Eddie lives ...).

Algunos

programas como CHEEBA, VACSINA.44.LOGIN y GP1 entre otros,

obtienen la clave del administrador del sistema y la pasan a un tercero. Cabe

aclarar que estos no son virus sino troyanos. En el caso de CHEEBA, crea

un nuevo usuario con los privilegios máximos, fijando el nombre del usuario y

la clave. El daño es entonces realizado por la tercera persona, quien ingresará

al sistema y haría lo que quisiera.

Al

igual que todos los países informatizados, la Argentina cuenta con una

producción local de virus informáticos.

Si

bien estos no son de los más complejos (en su mayoría, buenas copias y

variaciones de virus conocidos) representan un problema, ya que muchos de ellos

no están incluidos en las bases de datos de los programas antivirus.

Veamos algunos ejemplos:

Este

virus fue el primero en hacer explosión en Argentina. Fue descubierto en marzo

de 1988 y en poco tiempo estuvo en nuestro país, en donde se convirtió

rápidamente en epidemia.

La

falta de conocimiento sobre los virus ayudó a que se diseminara ampliamente y

fuera incontrolable en un principio. En centros universitarios como la Facultad de Ciencias

Exactas de la UBA

o la Facultad

de Informática de la

Universidad de Morón era difícil encontrar un disco sin

infectar.

Ese

mismo desconocimiento llevó a que pasara bastante tiempo hasta que se empezaran

a tomar medidas. Sólo después de algunos meses, en revistas especializadas en

informática, empezaron a publicarse formas de desinfectar los discos, y como

consecuencia de ello se aplicaron políticas de seguridad en las universidades.

Lo

positivo de esto fue que la gente comenzara a conocer el D.O.S. más

profundamente, por ejemplo el boot sector: qué es y para qué sirve, ya que las

máquinas eran utilizadas pero pocos sabían cómo funcionaban realmente.

Como

tenía un síntoma muy evidente (una pelotita que rebotaba), se pensó que todos

los virus debían ser visibles, pero los siguientes fueron más subrepticios, y

se limitaban a reproducirse o destruir sin avisar al usuario.

El

Ping Pong original no podía infectar discos rígidos, pero la versión que se

popularizó en el país fue la B ,

que sí podía hacerlo. Se creó una variante en Argentina, que probablemente fue

la primera variante de virus originada en el país, el Ping Pong C, que no

mostraba la pelotita en la pantalla. Este virus está extinto en este momento ya

que sólo podía funcionar en máquinas con procesador 8088 ó 8086, porque

ejecutaba una instrucción no documentada en estos e incorrecta en los modelos

siguientes.

Escrito

en Noviembre de 1993 que en muy poco tiempo se convirtió en epidemia. Infecta

archivos .EXE

Al

ejecutarse, si no se encontraba ya residente en memoria, intenta infectar los

archivos XCOPY, MEM, SETVER y EMM386 para maximizar sus posibilidades de

reproducción, ya que estos archivos son de los más frecuentemente utilizados.

Este

virus está encriptado siempre con una clave distinta (polimórfico), para

dificultar su detección por medio de antivirus heurísticos.

Esta

adaptación del virus Michelangelo apareció en 1994. En los disquetes se aloja

en el boot sector, y en los discos rígidos en la tabla de particiones. Es

extremadamente sencillo y, por ende, fácil de detectar.

Aparecido

por primera vez en 1993. Infecta el boot sector de los disquetes ubicados en la

unidad A y la tabla de partición de los discos rígidos. Es bastante simple y

fácil de ser detectado.

Creado

en 1993, en Rosario, provincia de Santa Fé. Se activa el día 12 de Enero

(cumpleaños del autor), y hace aparecer un mensaje que dice: "Felicitaciones,

su máquina está infectada por el virus leproso creado por J. P... Hoy es mi

cumpleaños y lo voy a festejar formateando su rígido. Bye... (Vamos Newell's

que con Diego somos campeones)."

Virus

polimórfico residente en memoria que se activa los días 25 de febrero, 21 de

marzo, 27 de agosto y 16 de septiembre, cuando ataca, borra toda la información

contenida en el disco rígido.

Es el

primer virus argentino interactivo. Apareció hace poco tiempo. Infecta archivos

con extensión .EXE, y se caracteriza por hacer una serie de preguntas al

usuario.

Una

vez activado, una pantalla muestra:

¡TEDY,

el primer virus interactivo de la computación!

Responda

el siguiente cuestionario:

¿Los

programas que Ud. utiliza son originales? (s/n)

¿Los

de Microsoft son unos ladrones? (s/n)

Si se

responde afirmativamente a la primer pregunta, el virus contestará: 5

archivos menos por mentiroso

En

caso contrario:

2

archivos menos por ladrón

En

cuanto a la segunda pregunta, el único mensaje que se ha visto es:

Te

doy otra oportunidad para responder bien.

Con

este virus, los archivos infectados aumentan su tamaño en 4310 bytes.

Existen

algunos programas que, sin llegar a ser virus, ocasionan problemas al usuario.

Estos no-virus carecen de por lo menos una de las tres

características identificatorias de un virus (dañino, autorreproductor y

subrepticio). Veamos un ejemplo de estos no - virus: "Hace

algunos años, la red de I. B. M., encargada de conectar más de 130 países, fue

virtualmente paralizada por haberse saturado con un correo electrónico que

contenía un mensaje de salutación navideña que, una vez leído por el

destinatario, se enviaba a sí mismo a cada integrante de las listas de

distribución de correo del usuario. Al cabo de un tiempo, fueron tantos los

mensajes que esperaban ser leídos por sus destinatarios que el tráfico se

volvió demasiado alto, lo que ocasionó la caída de la red".

Asimismo,

es necesario aclarar que no todo lo que altere el normal funcionamiento de una

computadora es necesariamente un virus.

Por

ello, daré algunas de las pautas principales para diferenciar entre qué debe

preocuparnos y qué no:

Los

bugs no son virus, y los virus no son bugs. Todos usamos programas que tienen

graves errores (bugs). Si se trabaja por un tiempo largo con un archivo muy

extenso, eventualmente algo puede comenzar a ir mal dentro del programa, y este

a negarse a grabar el archivo en el disco. Se pierde entonces todo lo hecho

desde la última grabación. Esto, en muchos casos, se debe a ERRORES del

programa. Todos los programas lo suficientemente complejos tienen bugs.

Algunas

veces tenemos problemas con nuestro hardware o software y, luego de una serie

de verificaciones, llegamos a la conclusión de que se trata de un virus, pero

nos encontramos con una FALSA ALARMA luego de correr nuestro programa

antivirus.

Desafortunadamente

no hay una regla estricta por la cual guiarse, pero contestarse las siguientes

preguntas puede ser de ayuda:

¿Es

sólo un archivo el que reporta la falsa alarma (o quizás varios, pero copias

del mismo)?

¿Solamente

un producto antivirus reporta la alarma? (Otros productos dicen que el sistema

está limpio).

¿Se

indica una falsa alarma después de correr múltiples productos, pero no después

de bootear, sin ejecutar ningún programa?

Si al

menos una de nuestras respuestas fue afirmativa, es muy factible que efectivamente

se trate de una falsa alarma.

A veces algunos archivos

son accidentalmente dañados, quizás por problemas de hardware. Esto quiere

decir que no siempre que encontremos daños en archivos deberemos estar seguros

de estar infectados.

No para toda enfermedad

existe cura, como tampoco existe una forma de erradicar todos y cada uno de los

virus existentes.

Es

importante aclarar que todo antivirus es un programa y que, como todo programa,

sólo funcionará correctamente si es adecuado y está bien configurado. Además,

un antivirus es una herramienta para el usuario y no sólo no será eficaz

para el 100% de los casos, sino que nunca será una protección total ni

definitiva.

La

función de un programa antivirus es detectar, de alguna manera, la presencia o

el accionar de un virus informático en una computadora. Este es el aspecto más

importante de un antivirus, independientemente de las prestaciones adicionales

que pueda ofrecer, puesto que el hecho de detectar la posible presencia de un

virus informático, detener el trabajo y tomar las medidas necesarias, es

suficiente para acotar un buen porcentaje de los daños posibles.

Adicionalmente, un antivirus puede dar la opción de erradicar un virus

informático de una entidad infectada.

El

modelo más primario de las funciones de un programa antivirus es la detección

de su presencia y, en lo posible, su identificación. La primera técnica que se

popularizó para la detección de virus informáticos, y que todavía se sigue utilizando

(aunque cada vez con menos eficiencia), es la técnica de scanning. Esta

técnica consiste en revisar el código de todos los archivos contenidos en la

unidad de almacenamiento -fundamentalmente los archivos ejecutables- en busca

de pequeñas porciones de código que puedan pertenecer a un virus informático.

Este procedimiento, denominado escaneo, se realiza a partir de una base

de datos que contiene trozos de código representativos de cada virus conocido,

agregando el empleo de determinados algoritmos que agilizan los procesos de

búsqueda.

La

técnica de scanning fue bastante eficaz en los primeros tiempos de los

virus informáticos, cuando había pocos y su producción era pequeña. Este

relativamente pequeño volumen de virus informáticos permitía que los

desarrolladores de antivirus escaneadores tuvieran tiempo de analizar el virus,

extraer el pequeño trozo de código que lo iba a identificar y agregarlo a la

base de datos del programa para lanzar una nueva versión. Sin embargo, la

obsolescencia de este mecanismo de identificación como una solución antivirus

completa se encontró en su mismo modelo.

El

primer punto grave de este sistema radica en que siempre brinda una solución

a posteriori: es necesario que un virus informático alcance un grado de

dispersión considerable para que sea enviado (por usuarios capacitados,

especialistas o distribuidores del producto) a los desarrolladores de

antivirus. Estos lo analizarán, extraerán el trozo de código que lo

identificará, y lo incluirán en la próxima versión de su programa antivirus.

Este proceso puede demorar meses a partir del momento en que el virus comienza

a tener una dispersión considerable, lapso en el cual puede causar graves daños

sin que pueda ser identificado.

Además,

este modelo consiste en una sucesión infinita de soluciones parciales y

momentáneas (cuya sumatoria jamás constituirá una solución definitiva), que

deben actualizarse periódicamente debido a la aparición de nuevos virus.

En

síntesis, la técnica de scanning es altamente ineficiente, pero se sigue

utilizando debido a que permite identificar rápidamente la presencia de los

virus más conocidos y, como son estos los de mayor dispersión, permite una

importante gama de posibilidades.

Un

ejemplo típico de un antivirus de esta clase es el Viruscan de McAfee,

que se verá más adelante.

En

virtud del pronto agotamiento técnico de la técnica de scanning, los

desarrolladores de programas antivirus han dotado a sus creaciones de métodos

para búsquedas de virus informáticos (y de sus actividades), que no identifican

específicamente al virus sino a algunas de sus características generales y

comportamientos universalizados.

Este

tipo de método rastrea rutinas de alteración de información que no puedan ser

controladas por el usuario, modificación de sectores críticos de las unidades

de almacenamiento (master boot record, boot sector, FAT, entre otras), etc.

Un

ejemplo de este tipo de métodos es el que utiliza algoritmos heurísticos.

De

hecho, esta naturaleza de procedimientos busca, de manera bastante eficiente,

códigos de instrucciones potencialmente pertenecientes a un virus informático.

Resulta eficaz para la detección de virus conocidos y es una de las soluciones

utilizadas por los antivirus para la detección de nuevos virus. El inconveniente

que presenta este tipo de algoritmo radica en que puede llegar a sospecharse

de muchisimas cosas que no son virus. Esto hace necesario que el usuario

que lo utiliza conozca un poco acerca de la estructura del sistema operativo, a

fin de poseer herramientas que le faciliten una discriminación de cualquier

falsa alarma generada por un método heurístico.

Algunos

de los antivirus de esta clase son F-Prot, Norton Anti Virus y Dr. Solomon's

Toolkit.

Ahora

bien, otra forma de detectar la presencia de un virus informático en un sistema

consiste en monitorear las actividades de la PC señalando si algún proceso intenta modificar

los sectores críticos de los dispositivos de almacenamiento o los archivos

ejecutables. Los programas que realizan esta tarea se denominan chequeadores

de integridad.

Sobre

la base de estas consideraciones, podemos consignar que un buen sistema

antivirus debe estar compuesto por un programa detector de virus

-que siempre esté residente en memoria- y un programa que verifique la

integridad de los sectores críticos del disco rígido y sus archivos

ejecutables. Existen productos antivirus que cubren los dos aspectos, o bien

pueden combinarse productos diferentes configurados de forma que no se

produzcan conflictos entre ellos.

La

estructura de un programa antivirus, está compuesta por dos módulos

principales: el primero denominado de control y el segundo denominado de

respuesta. A su vez, cada uno de ellos se divide en varias partes:

Módulo de control: posee la técnica verificación de

integridad que posibilita el registro de cambios en los archivos

ejecutables y las zonas críticas de un disco rígido. Se trata, en definitiva,

de una herramienta preventiva para mantener y controlar los componentes de

información de un disco rígido que no son modificados a menos que el usuario lo

requiera.

Módulo de control: posee la técnica verificación de

integridad que posibilita el registro de cambios en los archivos

ejecutables y las zonas críticas de un disco rígido. Se trata, en definitiva,

de una herramienta preventiva para mantener y controlar los componentes de

información de un disco rígido que no son modificados a menos que el usuario lo

requiera.

Otra

opción dentro de este módulo es la identificación de virus, que incluye

diversas técnicas para la detección de virus informáticos. Las formas más

comunes de detección son el scanning y los algoritmos, como por ejemplo, los

heurísticos.

Asimismo,

la identificación de código dañino es otra de las herramientas de

detección que, en este caso, busca instrucciones peligrosas incluidas en

programas, para la integridad de la información del disco rígido.

Esto

implica descompilar (o desensamblar) en forma automática los archivos

almacenados y ubicar sentencias o grupos de instrucciones peligrosas.

Finalmente,

el módulo de control también posee una administración de recursos para

efectuar un monitoreo de las rutinas a través de las cuales se accede al

hardware de la computadora (acceso a disco, etc.). De esta manera puede

limitarse la acción de un programa restringiéndole el uso de estos recursos,

como por ejemplo impedir el acceso a la escritura de zonas críticas del disco o

evitar que se ejecuten funciones de formato del mismo.

Módulo de respuesta: la función alarma se encuentra

incluida en todos los programas antivirus y consiste en detener la acción del

sistema ante la sospecha de la presencia de un virus informático, e informar la

situación a través de un aviso en pantalla.

Algunos

programas antivirus ofrecen, una vez detectado un virus informático, la

posibilidad de erradicarlo. Por consiguiente, la función reparar se

utiliza como una solución momentánea para mantener la operatividad del sistema

hasta que pueda instrumentarse una solución adecuada. Por otra parte, existen

dos técnicas para evitar el contagio de entidades ejecutables: evitar

que se contagie todo el programa o prevenir que la infección se expanda más

allá de un ámbito fijo.

Aunque

la primera opción es la más adecuada, plantea grandes problemas de

implementación.

Debido

a que los virus informáticos son cada vez más sofisticados, hoy en día es

difícil sospechar su presencia a través de síntomas como la pérdida de

performance. De todas maneras la siguiente es una lista de síntomas que pueden

observarse en una computadora de la que se sospeche esté infectada por alguno

de los virus más comunes:

La

primera medida de prevención a ser tenida en cuenta es, como se dijo

anteriormente, contar con un sistema antivirus y utilizarlo correctamente. Por

lo tanto, la única forma de que se constituya un bloqueo eficaz para un virus

es que se utilice con determinadas normas y procedimientos. Estas normas

tienden a controlar la entrada de archivos al disco rígido de la computadora,

lo cual se logra revisando con el antivirus todos los disquetes o medios de

almacenamiento en general y, por supuesto, disminuyendo al mínimo posible todo

tipo de tráfico.

Además

de utilizar un sistema antivirus y controlar el tráfico de archivos al disco rígido, una forma bastante eficaz de proteger

los archivos ejecutables es utilizar un programa chequeador de

integridad que verifique que estos archivos no sean modificados, es decir,

que mantengan su estructura. De esta manera, antes que puedan ser parasitados

por un virus convencional, se impediría su accionar.

Para

prevenir la infección con un virus de sector de arranque, lo más

indicado es no dejar disquetes olvidados en la disquetera de arranque y contar

con un antivirus. Pero, además, puede aprovecharse una característica que

incorpora el setup de las computadoras más modernas: variar la secuencia de

arranque de la PC

a "primero disco rígido y luego disquetera" (C, A). De esta

manera, la computadora no intentará leer la disquetera en el arranque aunque

tenga cargado un disquete.

Algunos

distribuidores o representantes de programas antivirus envían muestras de los

nuevos virus argentinos a los desarrolladores del producto para que los

estudien o incluyan en sus nuevas versiones o upgrades, con la demora que esto

implica.

En

consecuencia, la detección alternativa a la de scanning y las de chequeo de

actividad e integridad resultan importantes, ya que pueden detectar la

presencia de un virus informático sin la necesidad de identificarlo. Y esta es

la única forma disponible para el usuario de detectar virus nuevos, sean

nacionales o extranjeros.

En

consecuencia, la detección alternativa a la de scanning y las de chequeo de

actividad e integridad resultan importantes, ya que pueden detectar la

presencia de un virus informático sin la necesidad de identificarlo. Y esta es

la única forma disponible para el usuario de detectar virus nuevos, sean

nacionales o extranjeros.

De todas maneras, existe

una forma de actualizar la técnica de scanning. La misma consiste en

incorporarle al antivirus un archivo conteniendo cadenas de caracteres ASCII

que sean trozos de código

(strings) significativos del sector vital de cada nuevo virus que todavía no

esté incorporado en la base de datos del programa.

De

todas formas, esta solución será parcial: la nueva cadena introducida

sólo identificará al virus, pero no será capaz de erradicarlo.

Es

muy importante que los "strings" que se vayan a incorporar al

antivirus provengan de una fuente confiable ya que, de lo contrario, pueden

producirse falsas alarmas o ser ineficaces.

Algunos

de los antivirus que soportan esta cualidad de agregar strings son

Viruscan, F-Prot y Thunderbyte.

Para

obtener dicha certificación los productos deben pasar una serie de rigurosas

pruebas diseñadas para asegurar la adecuada protección del usuario.

Antiguamente

el esquema de certificación requería que se detectara (incluyendo el número de

versión) el 90 % de la librería de virus del NCSA, y fue diseñado para asegurar

óptimas capacidades de detección. Pero esta metodología no era completamente

eficiente.

Actualmente,

el esquema de certificación enfoca la amenaza a las computadoras empresariales.

Para ser certificado, el producto debe pasar las siguientes pruebas:

Debe

detectar el 100% de los virus encontrados comúnmente. La lista de virus comunes

es actualizada periódicamente, a medida que nuevos virus son descubiertos.

Deben

detectar, como mínimo, el 90% de la librería de virus del NCSA (más de 6.000

virus)

Estas

pruebas son realizadas con el producto ejecutándose con su configuración

"por defecto".

Una

vez que un producto ha sido certificado, la NCSA tratará de recertificar el producto un

mínimo de cuatro veces. Cada intento es realizado sin previo aviso al

desarrollador del programa. Esta es una buena manera de asegurar que el

producto satisface el criterio de certificación.

Si un

producto no pasa la primera o segunda prueba, su distribuidor tendrá siete días

para proveer de la corrección. Si este límite de tiempo es excedido, el

producto será eliminado de la lista de productos certificados.

Una

vez que se ha retirado la certificación a un producto la única forma de

recuperarla es que el distribuidor envíe una nueva versión completa y

certificable (no se aceptará sólo una reparación de la falla.

Acerca

de la lista de virus de la NCSA ,

aclaremos que ningún desarrollador de antivirus puede obtener una copia. Cuando

un antivirus falla en la detección de algún virus incluido en la lista, una

cadena identificatoria del virus le es enviada al productor del antivirus para

su inclusión en futuras versiones.

En el

caso de los virus polimórficos, se incluyen múltiples copias del virus para

asegurar que el producto testeado lo detecta perfectamente. Para pasar esta

prueba el antivirus debe detectar cada mutación del virus.

UN DISCO DE SISTEMA PROTEGIDO CONTRA ESCRITURA Y LIBRE DE VIRUS: Un disco que contenga el sistema operativo ejecutable (es decir, que la

máquina pueda ser arrancada desde este disco) con protección contra escritura y

que contenga, por lo menos, los siguientes comandos: FORMAT, FDISK, MEM y

CHKDSK (o SCANDISK en versiones recientes del MS-DOS).

POR LO MENOS UN PROGRAMA ANTIVIRUS ACTUALIZADO: Se

puede considerar actualizado a un antivirus que no tiene más de tres meses desde

su fecha de creación (o de actualización del archivo de strings). Es muy

recomendable tener por lo menos dos antivirus.

POR LO MENOS UN PROGRAMA ANTIVIRUS ACTUALIZADO: Se

puede considerar actualizado a un antivirus que no tiene más de tres meses desde

su fecha de creación (o de actualización del archivo de strings). Es muy

recomendable tener por lo menos dos antivirus.

UNA FUENTE DE INFORMACIÓN SOBRE VIRUS ESPECÍFICOS: Es decir, algún programa, libro o archivo de texto que contenga la

descripción, síntomas y características de por lo menos los cien virus más

comunes.

UN PROGRAMA DE RESPALDO DE ÁREAS CRÍTICAS: Algún

programa que obtenga respaldo (backup) de los sectores de arranque de los

disquetes y sectores de arranque maestro (MBR, Master Boot Record) de los

discos rígidos. Muchos programas antivirus incluyen funciones de este tipo.

LISTA DE LUGARES DÓNDE ACUDIR: Una buena precaución es

no esperar a necesitar ayuda para comenzar a buscar quién puede ofrecerla, sino

ir elaborando una agenda de direcciones, teléfonos y direcciones electrónicas

de las personas y lugares que puedan servirnos más adelante. Si se cuenta con

un antivirus comercial o registrado, deberán tenerse siempre a mano los

teléfonos de soporte técnico.

UN SISTEMA DE PROTECCIÓN RESIDENTE: Muchos

antivirus incluyen programas residentes que previenen (en cierta medida), la

intrusión de virus y programas desconocidos a la computadora.

TENER RESPALDOS: Se deben tener respaldados en disco los

archivos de datos más importantes, además, se recomienda respaldar todos los

archivos ejecutables. Para archivos muy importantes, es bueno tener un respaldo

doble, por si uno de los discos de respaldo se daña. Los respaldos también

pueden hacerse en cinta (tape backup), aunque para el usuario normal es

preferible hacerlo en discos, por el costo que las unidades de cinta

representan.

REVISAR TODOS LOS DISCOS NUEVOS ANTES DE UTILIZARLOS: Cualquier disco que no haya sido previamente utilizado debe ser revisado,

inclusive los programas originales (pocas veces sucede que se distribuyan

discos de programas originales infectados, pero es factible) y los que se

distribuyen junto con revistas de computación.

REVISAR TODOS LOS DISCOS QUE SE HAYAN PRESTADO: Cualquier

disco que se haya prestado a algún amigo o compañero de trabajo, aún aquellos

que sólo contengan archivos de datos, deben ser revisados antes de usarse

nuevamente.

REVISAR TODOS LOS PROGRAMAS QUE SE OBTENGAN POR MÓDEM O REDES: Una de las grandes vías de contagio la constituyen Internet y los BBS,

sistemas en los cuales es común la transferencia de archivos, pero no siempre

se sabe desde dónde se está recibiendo información.

REVISAR PERIÓDICAMENTE LA

COMPUTADORA : Se puede considerar que

una buena frecuencia de análisis es, por lo menos, mensual.

Finalmente,

es importante tener en cuenta estas sugerencias referentes al comportamiento a

tener en cuenta frente a diferentes situaciones:

Cuando

se va a revisar o desinfectar una computadora, es conveniente apagarla por más

de 5 segundos y arrancar desde un disco con sistema, libre de virus y protegido

contra escritura, para eliminar virus residentes en memoria. No se deberá

ejecutar ningún programa del disco rígido, sino que el antivirus deberá estar

en el disquete. De esta manera, existe la posibilidad de detectar virus

stealth.

Cuando

se va a revisar o desinfectar una computadora, es conveniente apagarla por más

de 5 segundos y arrancar desde un disco con sistema, libre de virus y protegido

contra escritura, para eliminar virus residentes en memoria. No se deberá

ejecutar ningún programa del disco rígido, sino que el antivirus deberá estar

en el disquete. De esta manera, existe la posibilidad de detectar virus

stealth.

Cuando

un sector de arranque (boot sector) o de arranque maestro (MBR) ha sido

infectado, es preferible restaurar el sector desde algún respaldo, puesto que

en ocasiones, los sectores de arranque genéricos utilizados por los antivirus

no son perfectamente compatibles con el sistema operativo instalado. Además,

los virus no siempre dejan un respaldo del sector original donde el antivirus

espera encontrarlo.

Antes

de restaurar los respaldos es importante no olvidar apagar la computadora por

más de cinco segundos y arrancar desde el disco libre de virus.

Cuando

se encuentran archivos infectados, es preferible borrarlos y restaurarlos desde

respaldos, aún cuando el programa antivirus que usemos pueda desinfectar los

archivos. Esto es porque no existe seguridad sobre si el virus detectado es el

mismo para el cual fueron diseñadas las rutinas de desinfección del antivirus,

o es una mutación del original.

Cuando

se va a formatear un disco rígido para eliminar algún virus, debe recordarse

apagar la máquina por más de cinco segundos y posteriormente arrancar el

sistema desde nuestro disquete limpio, donde también debe encontrarse el

programa que se utilizará para dar formato al disco.

Cuando,

por alguna causa, no se puede erradicar un virus, deberá buscarse la asesoría

de un experto directamente pues, si se pidiera ayuda a cualquier aficionado, se

correrá el riesgo de perder definitivamente datos si el procedimiento sugerido

no es correcto.